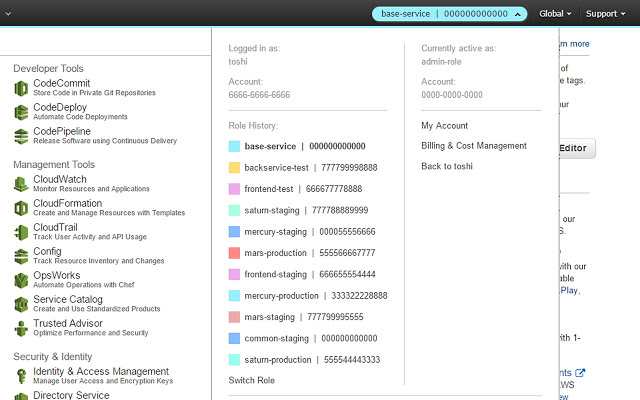

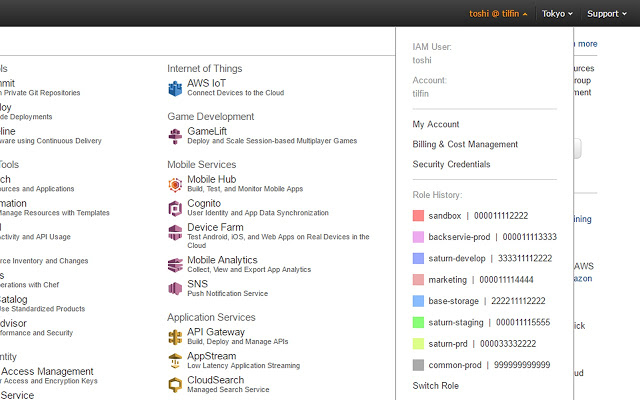

在AWS管理控制台上,切换滚动历史记录最多仅保留5个。

通过扩展您的aws配置,此扩展扩展为显示更多的交换机角色。

如果您承担交叉帐户角色,则控制台标题的底部将以您指定的颜色突出显示。

-支持Chrome同步

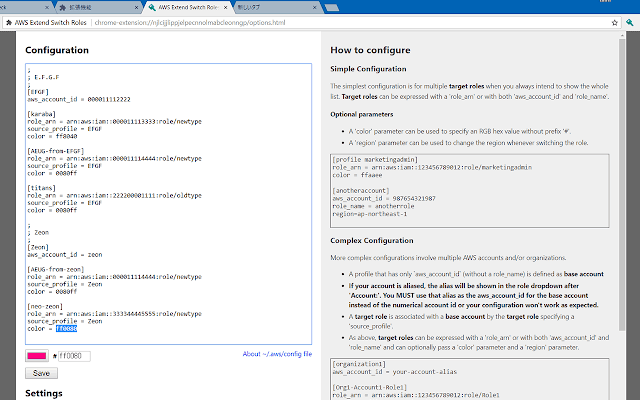

##配置

支持〜/ .aws / config格式,例如〜/ .aws / credentials

###简单配置

当您始终打算显示整个列表时,最简单的配置是针对多个目标角色”。 **目标角色**可以用`role_arn`或`aws_account_id`和`role_name`表示。

####可选参数

*`color`-标题底边框和当前配置文件周围的颜色的RGB十六进制值(不带前缀#”)。

*`region`-如果指定了此参数,则在切换角色时更改区域。

*`image`-在提供的任何color属性之上使用的图像的uri。颜色和图像不是互斥的。

“`

[profile marketingadmin]

role_arn = arn:aws:iam :: 123456789012:role / marketingadmin

颜色= ffaaee

[另一个帐户]

aws_account_id = 987654321987

角色名=另一个角色

地区= ap-northeast-1

[第三个帐户]

aws_account_id = 987654321988

角色名=第三角色

图片= https://via.placeholder.com/150”

“`

###复杂配置

更复杂的配置涉及多个AWS账户和/或组织。

-仅具有aws_account_id(不具有role_name)的配置文件被定义为基本帐户”。

-**如果您的帐户具有别名,别名将显示在帐户:”之后的角色下拉列表中。您必须使用该别名作为基本帐户的aws_account_id而不是数字帐户ID,否则您的配置将无法正常工作。**

-目标角色”通过指定 source_profile”的目标角色”与基本帐户”相关联。

-如上所述,目标角色”可以用 role_arn”或 aws_account_id”和 role_name”表示,并且可以选择传递可选参数。

-如果在基本帐户”中设置了 target_role_name”,则该值将作为每个目标角色”的默认角色名称提供。

“`

[organization1]

aws_account_id =您的帐户别名

[Org1-Account1-Role1]

角色角色= arn:aws:iam :: 123456789012:role / Role1

source_profile = Organization1

[Org1-Account1-Role2]

aws_account_id = 123456789012

role_name =角色2

source_profile = Organization1

[Org1-Account2-Role1]

aws_account_id = 210987654321

role_name =角色1

source_profile = Organization1

[baseaccount2]

aws_account_id = 000000000000

[Base2-Role1]

角色角色= arn:aws:iam :: 234567890123:role / Role1

source_profile = baseaccount2

[另一个角色]

角色名= SomeOtherRole

aws_account_id = account-3-alias

;

; target_role_name示例

;

[Org2-BaseAccount]

aws_account_id = 222200000000

target_role_name =开发人员

[Org2-Account1-Developer]

aws_account_id = 222200001111

source_profile = Org2-BaseAccount

[Org2-Account2-Manager]

aws_account_id = 222200002222

角色名称=经理;覆盖目标角色名称

source_profile = Org2-BaseAccount

“`

如果您登录基本帐户,则其他基本帐户的目标角色将被排除。

仅显示匹配的角色”设置适用于更复杂的帐户结构,在这种情况下,您将通过多个Active Directory或Google GSuite等方式使用具有多个帐户的AWS Organizations和AWS Federated Logins。通常的做法是在主帐户中扮演一个角色,该角色允许在其他成员帐户中扮演相同名称的角色。选中此框意味着,如果您登录到主帐户中的开发人员”角色,则仅显示role_arn以角色/开发人员”结尾的成员帐户。您将看不到当前角色无法实际担任的角色。

##设置

-**隐藏原始角色历史记录**隐藏原始角色历史记录(仅显示配置中的角色)。

-**隐藏帐户ID **隐藏每个配置文件的account_id。

-**仅显示匹配角色**过滤器,仅显示其角色与您的主帐户中的角色匹配的配置文件。

-**如果未返回基本帐户并退出,则自动承担下一次登录的最后一个假定角色(实验性)**。

Crx4Chrome插件下载

Crx4Chrome插件下载